Em um primeiro momento, o universo das soluções de segurança pode ser bastante complexo aos olhos desatentos. Afinal de contas, esse é um segmento com múltiplos nichos, repletos de conexões complementares, que são fundamentais ao sucesso de cada projeto. Com isso em mente, elaboramos este megapost para abordar um dos temas mais importantes na era digital: a segurança da informação.

De uma maneira geral, esta é uma leitura indispensável aos profissionais e empreendedores desse setor, pois aqui será possível eliminar todas as interpretações equivocadas que você possa ter sobre o tema. Para atingir esse objetivo, segmentamos o artigo em cinco grandes sessões, em que:

- esclarecemos o conceito de segurança da informação;

- diferenciamos esse conceito de outro próximo, a segurança de TI;

- apontamos a importância da segurança da informação para as empresas;

- relacionamos esse conceito com a segurança eletrônica;

- compilamos as melhores dicas para que você aplique esse conceito em seus projetos.

Assim, conseguiremos sanar todas as suas possíveis curiosidades, conscientizando e aprimorando o seu know-how para operar nesse setor. Agora, aproveite esta leitura e desenvolva o seu repertório técnico no tema!

O conceito de segurança da informação

No momento em que vivemos, poucos dizeres resumem tão bem a nossa era quanto o clássico “informação é poder”! Pense nisso, tome um momento para refletir o quanto da sua vida, empresa e cotidiano dependem de um fluxo contínuo de dados, que são responsáveis por agilizar tarefas, expressar mensagens, solucionar problemas e tudo o mais que você possa imaginar.

Aliás, a única coisa que é inimaginável em pleno século XXI é existir em um universo que não seja conectado. Contudo, como todo estado de dependência, existem vulnerabilidades. Com essa quantidade massiva de informações flutuando pelas redes, acaba sendo inevitável pensar nos riscos à privacidade, tanto pessoal quanto corporativa.

Por conta disso, o segmento de soluções de segurança cresce a passos largos, tentando acompanhar, virtualmente, as infinitas fragilidades do universo físico e digital. É nesse momento que surge o primeiro equívoco no conceito de segurança da informação, que tem frequentemente seu significado confundido com a segurança de TI.

Sendo assim, a melhor forma de explicar esse tema é tratá-lo como aquilo que ele de fato é: um conceito! A segurança da informação é um pacote de práticas, políticas, reflexões e soluções para todas as fragilidades que uma empresa possa apresentar, na tentativa de proteger seus dados vitais. Portanto, esse é um conceito muito abrangente que, inclusive, abraça outras subcategorias de segurança, mais específicas e pontuais.

A grosso modo, a segurança da informação é responsável por refletir e aplicar as melhores soluções para cada uma das vulnerabilidades corporativas:

- impedindo o acesso de usuários não credenciados às informações sensíveis;

- protegendo e revisando as ferramentas de armazenamento na nuvem;

- identificando e defendendo as empresas contra ciberataques;

- colocando as soluções de segurança de TI à prova.

Basicamente, esse é o conceito que compila todas as abordagens necessárias para proteger as informações sigilosas de uma empresa, operando em todas as etapas que garantem o acesso, leitura, gravação e retirada de dados importantes e privados de uma organização.

Por conta disso, a segurança da informação acaba sendo considerada como uma definição guardiã, que reúne todas as práticas e políticas pensadas para reduzir as vulnerabilidades da empresa, sem interferir em sua produtividade. Também por isso que uma das maiores ferramentas dentro desse conceito é o gerenciamento de riscos, que avaliam os impactos negativos de um ataque, ao mesmo tempo em que simulam e preveem os cenários de invasão.

A diferença entre segurança da informação e segurança de TI

A certo modo, podemos resumir que a segurança de TI é uma subcategoria, subordinada à segurança da informação. Isso acontece porque enquanto uma é um conceito, a outra é um braço técnico, que consiste em uma série de ferramentas práticas para serem aplicadas. Entretanto, fique tranquilo, pois explicaremos isso com mais detalhes!

A segurança de TI tem um papel muito pontual dentro das empresas. Ela reúne uma série de soluções de segurança que protegem, muitas vezes, as quatro fases mais importantes na operacionalidade de uma organização. Por exemplo, uma das maiores estratégias da segurança de TI é a segurança em camadas, caracterizadas pela proteção:

- da Rede, blindando a intranet (rede privada da empresa) de todos os acessos e intrusões originados externamente na internet;

- dos E-mails, analisando e filtrando todas as mensagens que venham da rede externa aos canais de comunicação internos, evitando infecções outside-in;

- do Endpoint, protegendo os hardwares utilizados pela operação, que estejam conectados na rede privada, como os HDs, SSDs, servidores, laptops, tablets, smartphones e afins;

- do Backup, garantindo uma atualização constante do “ponto de retorno”, em que a empresa armazena seus dados operacionais periodicamente, tanto na nuvem quanto em mídia física, para poder se recuperar com agilidade na hipótese de um ataque ou fenômeno natural e/ou catastrófico.

Como você pôde ver, a proteção em camada é uma estratégia de segurança de TI, que utiliza ferramentas práticas como softwares antivírus, firewalls, servidores em nuvem, VPNs e afins para proteger a operacionalidade da empresa. Como em um efeito cascata, todas as soluções dessa estratégia, bem como ela em si, são inspiradas nas principais políticas da segurança da informação.

A importância da segurança da informação para as empresas

Enquanto uma categoria mãe, a segurança da informação conta com algumas colunas básicas, que orientam seu propósito. É justamente nesses princípios que nós percebemos o papel desempenhado por esse conceito no cotidiano das empresas. Agora, veja quais são essas bases éticas e como elas impactam a sua operação!

Autenticidade

A grosso modo, esse é o princípio responsável pela verificação da identidade de cada usuário, sendo um pilar que reflete nas melhores ferramentas para autenticar o acesso das pessoas aos dados que elas estão solicitando. Por isso, a autenticidade pensa e sugere soluções como a utilização de:

- tokens: senhas rotativas e periódicas, vinculadas a algum aplicativo mobile;

- PIN + password: senhas numéricas de quatro dígitos e alfanuméricas alternadas;

- acessos biométricos: leitor de impressões digitais, estrutura da íris ocular e afins.

Para além disso, também vale lembrar que a autenticidade é a etapa responsável pelo registro da manipulação das informações acessadas, mantendo um histórico fiel de quem acessou o quê e o que essa pessoa fez com esses dados, apontando leitura, edição, reprodução, gravação em mídias físicas, tempo de acesso e afins.

Confidencialidade

Em um segundo momento, existem as preocupações com a confidencialidade das informações protegidas, consistindo, basicamente, na categorização de quem pode acessar o quê. Esse é o conceito responsável por restringir algumas informações ao olhar público ou de grande parte dos colaboradores da empresa.

A confidencialidade defende a rotulação de cada colaborador com suas próprias identidades de usuário, acompanhadas por alguma das soluções de autenticidade, para que se possa verificar a real identidade de quem tenta bisbilhotar o que não deve. Nesse contexto, a segurança da informação encontra até uma sustentação jurídica, em que as empresas são obrigadas, perante a constituição, a garantir a privacidade e armazenamento confidencial de todas as informações sensíveis de seus clientes.

Disponibilidade

Já aqui, temos o pilar que pensa nos diferentes graus de disponibilidade que uma empresa precisa ter em seus dados. O melhor exemplo para refletirmos esse conceito são as empresas de tecnologia, que viabilizam seus serviços por meio de um aplicativo. Os famosos apps, assim como os sites, quebram as tradicionais barreiras do horário de funcionamento.

Simplesmente porque o universo digital não dorme, estando sempre apto a receber novos pedidos, compras e acessos. O mesmo vale para bancos, operadoras de cartão de crédito e uma infinidade de serviços que dependem da disponibilidade plena de seus dados aos usuários, clientes e colaboradores.

Logicamente que não são todas as empresas que dependem desse grau de disponibilidade. Muitas contam com uma operação que as permitem restringir o acesso a informações sigilosas dentro de uma janela de horário específica, inclusive, reduzindo a vulnerabilidade da operação durante o período de ociosidade.

Integridade

Esse é o conceito que considera a integridade das informações protegidas, em que se investe em soluções de criptografia e autenticidade para restringir a edição de alguns documentos sensíveis. Com isso, elimina-se os riscos de fraude, duplicata e demais inconveniências à segurança da organização. Essencialmente, a integridade é a última camada de proteção dos arquivos. Como exemplo, veja esse cenário hipotético:

- a confidencialidade restringe o acesso de alguns arquivos sensíveis a apenas 20% dos funcionários;

- a autenticidade permite a leitura desses mesmos arquivos a apenas 10% dos funcionários;

- a integridade garante que apenas 5% dos funcionários, devidamente qualificados na hierarquia da empresa, possam acessar, ler e modificar esses arquivos selecionados.

Legalidade

Por último e não menos importante, temos o conceito que garante a observância legal da segurança das informações de uma empresa. Afinal de contas, boa parte das soluções de segurança empresarial passam por algum crivo governamental, que deve ser devidamente respeitado e atendido com o propósito de reduzir possíveis empecilhos, como impedimentos jurídicos, auditorias de ética operacional e investigações criminais.

Como você pôde perceber na leitura dos pilares acima, a segurança da informação acaba sendo responsável pela proteção de toda a missão da empresa. Isso porque ela reduz sua ociosidade, monta defesas, impede ataques, obedecendo as legislações. Inclusive, ela garante um ambiente operacional eficiente para a implementação de novas tecnologias que possam guinar a produtividade, como as soluções de Big Data, que dependem fundamentalmente da Disponibilidade dos dados da empresa.

A relação entre segurança da informação e segurança eletrônica

Como em um efeito cascata, chegamos a um ponto da tecnologia em que a segurança da informação consegue atingir o nosso mercado de atuação: a segurança eletrônica comercial. Afinal de contas, como é possível que esse conceito se relacione com câmeras, microfones, alarmes e sensores de presença? Pois bem, a primeira conexão está na esfera conceitual.

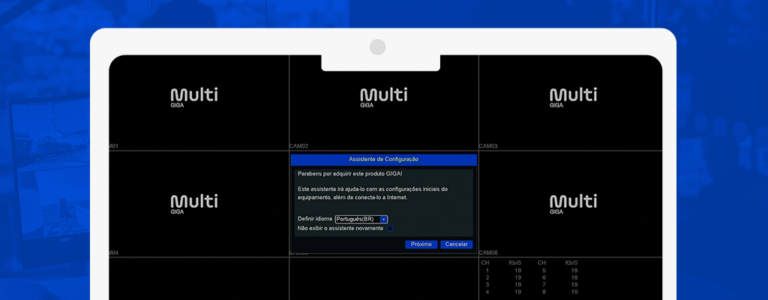

As soluções de segurança eletrônica flertam com alguns dos princípios da segurança da informação, como ao respeitar o pilar da Autenticidade, para entregar dispositivos de controle de acesso residencial e corporativo. O mesmo vale para os sistemas de CFTV, que atendem aos conceitos de Disponibilidade em seu monitoramento, e o de Confidencialidade, no quesito de quem pode ver as imagens capturadas.

Até em um segundo momento, podemos perceber como a Legalidade atua sobre os dispositivos de segurança eletrônica, em que uma empresa possa ser convocada a ceder as suas imagens do circuito de câmeras, para colaborar em uma investigação criminal que acontece nesse perímetro. Contudo, essa conexão não para por aqui! Na realidade, o futuro é o principal responsável por pavimentar a relação entre a segurança da informação e a eletrônica. Afinal, estamos todos convivendo na era da popularização de soluções IoT, bem como do armazenamento de informações na nuvem e o cloud computing.

O IoT é o conceito tecnológico que versa sobre a Internet das Coisas, que recebem esse nome por serem considerados dispositivos pouco inteligentes, como geladeiras, micro-ondas, veículos, câmeras, sensores, microfones e afins. O grande ponto de virada é que com o desenvolvimento da inteligência artificial, esses dispositivos vêm sendo atualizados em uma velocidade avassaladora, tornando-se verdadeiras “fazendas” de mineração de dados.

Inclusive, esses dados poderão ser interpretados como informações valiosas para os cibercriminosos. Por conta disso, veremos uma integração ainda maior da segurança da informação com os dispositivos eletrônicos nos próximos anos, garantindo que as conexões dessas ferramentas sejam mais robustas e menos vulneráveis.

As melhores dicas para aprimorar a segurança da informação

Após essa jornada de conceitos e curiosidades no tema, chega o momento em que listamos as melhores práticas para que você aprimore a segurança da informação em seu cotidiano, melhorando não somente os seus projetos, mas também a operacionalidade da sua empresa e equipe. Afinal, garantir a privacidade e funcionamento da própria operação, enquanto fornecedor de soluções de segurança eletrônica, é um mero sinal de coerência, não é mesmo? Agora, vamos lá!

Criptografia

Não há como orientar alguém sobre segurança sem dar a devida atenção à criptografia, que é uma solução elementar para a proteção dos dados da sua empresa. Basicamente, trata-se de uma metodologia tecnológica que encripta mensagens, impedindo que elas sejam acessadas durante uma interceptação.

Por conta disso, acaba sendo uma solução fundamental na comunicação interna e externa do seu negócio, sobretudo para quem fornece dispositivos e sistemas de segurança para outras empresas. Com isso em mente, você deve considerar que a sua empresa também é vista como um alvo pela ação criminosa, no intuito de invadir os seus sistemas para, então, descobrir dados fundamentais à invasão dos seus clientes.

Atualização

Não adianta de nada investir em alguns mensageiros, e-mails e serviços criptografados e ficar por isso mesmo! A “cibercriminalididade” é bastante engenhosa, a ponto de desenvolver centenas de novos malwares, ransonwares e demais infecções, todos os dias. Por conta disso, você precisa se manter atualizado, acompanhando as tendências e evoluções da área, inclusive entre os produtos que você fornece.

Pois veja, mesmo os departamentos de segurança dos fabricantes dos seus dispositivos mantêm um calendário de atualizações constantes, identificando, corrigindo e atualizando firmwares, softwares e drivers novos, capazes de solucionar vulnerabilidades das versões anteriores. Por conta disso, é fundamental que você se mantenha antenado.

Políticas internas

Embora seja uma prática negligenciada por muitas empresas, é fundamental que você se diferencie desse grupo, sobretudo pela ética da sua responsabilidade legal sobre os dados dos seus clientes. As políticas internas são aquele conjunto de condutas comportamentais, que orientam os seus funcionários no manuseio de informações eletrônicas.

O melhor exemplo para essa dica está na descoberta de vulnerabilidades em seu sistema. Digamos que os profissionais responsáveis pela sua plataforma de clientes identifiquem uma brecha nesse software. Motivada pela ideia de eficiência, essa equipe pode tentar solucionar o problema por si mesma, sem nem ao menos comunicar os superiores acerca dessa vulnerabilidade.

Aqui, vale perceber que parte do sucesso das grandes empresas está em seu nível de integração operacional, mesclando diferentes setores por meio da comunicação e transparência. Com esse nível de interação, as decisões são tomadas em conjunto e, sobretudo, com o aval dos principais responsáveis na hierarquia de cada situação.

Capacitação

Assim como é fundamental que você se mantenha atualizado, enquanto gestor ou autônomo, também é crucial que a sua equipe seja altamente capacitada, de maneira que todos possam acompanhar e desenvolver soluções que aprimorem os projetos entregues, e fortifiquem as iniciativas de defesa interna da rede da sua empresa.

Com isso em mente, é importante que você perceba que cursos, treinamentos e seminários são cruciais na conscientização de toda a equipe, em torno de temas como a uniformização de procedimentos, condutas básicas no manuseio de dados privados, utilização dos e-mails internos e bloqueio de portais integrativos, como redes sociais e afins.

Planejamento

Abandone a ideia de que tudo são flores e que a sua empresa nunca passará por um ataque. Por mais que seja isso que você deseja, é importante manter os pés no chão. Por conta disso, você precisa elaborar e desenvolver planos de contingência, que orientam os procedimentos de reação a um cenário de ataque.

Acima de tudo, nós honestamente esperamos que você nunca precise passar pelos momentos desesperadores de reação a um ciberataque. Entretanto, é fundamental que você perceba a importância de estar preparado a esse momento, sendo capaz de realizar a mais importante tarefa durante esse episódio: minimizar danos!

Para desenvolver esse plano, deve-se reunir com a equipe de segurança de TI e elencar cada um dos passos necessários à resolução do problema, que vai desde a identificação do ataque até a implementação do backup do sistema. Para além disso, vale lembrar da importância de se manter preparado, inclusive, para situações catastróficas, após a perda de servidores fundamentais, por conta de uma descarga elétrica, enchente ou incêndio.

Recuperação

Como um fornecedor de equipamentos de segurança modernos, tanto você como a sua empresa devem contar não somente com um plano B, mas também um C e um D! Como sugerimos acima, a sua operação pode ser brutalmente prejudicada, mesmo que por uma catástrofe natural. Por conta disso, todos os seus dados fiscais, operacionais, contratuais e afins precisam ser atualizados periodicamente, em mídias físicas e virtuais, contendo cópias do seu backup em vários HDs, SSDs e serviços de armazenamento na nuvem.

Otimização

Nada mais é do que o alinhamento de processos, em que se padroniza o maior número de tarefas possível, tentando tornar operação mais enxuta. Com isso, a empresa ganha em eficiência operacional, eliminando etapas desnecessárias, diminuindo o tempo de resposta e cortando vulnerabilidades inerentes ao excesso de fases.

Bloqueios

O bom e velho “ninguém entra, ninguém sai”! A sua empresa precisa contar com algumas soluções de boqueio, principalmente para identificar tentativas de extrair informações dos servidores, computadores ou rede interna. Esses bloqueios podem vir sobre o formato de várias soluções, filtrando e impedindo o acesso de sites e fóruns, como as redes sociais, bem como soluções de hardware e software, que impeçam a gravação e leitura de pen-drives, discos, envios via Bluetooth e afins.

Monitoramento

Ser uma empresa que fornece soluções de monitoramento, mas que não conta com monitoramento é quase uma ironia do destino. Para não cair nessa incoerência, é fundamental que você invista em soluções para monitorar o histórico de condutas no setor de TI, acompanhando todos os acessos, práticas suspeitas e afins.

Know-how

Uma terminologia inglesa que, em nosso idioma, sugere a capacidade de “saber como”. Saber como fazer, instalar, desenvolver e operar. Basicamente, uma expressão que aponta a expertise de um profissional ou empresa. Por conta disso, essa dica se foca em orientar você a sempre terceirizar as soluções de segurança que a sua equipe não seja capaz de aplicar, em um nível consistente de eficiência e confiabilidade.

No fim das contas, não adianta fazer as coisas pela metade, sendo indispensável contar com ajuda especializada no reforço das suas camadas de segurança. Com isso, encerramos mais este megapost fundamental aos profissionais do ramo eletrônico, que desejam ser lembrados não somente pela qualidade de seus projetos, mas também pelo comprometimento com a privacidade de seus clientes.

Gostou deste conteúdo sobre segurança da informação? Então aproveite para começar a seguir a segunda dica desta lista, garantindo sua atualização com os melhores artigos sobre o tema. Para tanto, basta que você assine a nossa newsletter!